Projektbeschreibung

Schon seit vielen Jahren treibt die Digitalisierung als Leittrend zahlreiche technologische und wirtschaftliche Entwicklungen an, in deren Rahmen immer neue datenbasierte Geschäftsmodelle zum Einsatz kommen. Die dabei entstehenden Datenmengen müssen jedoch verwaltet und ihre Nutzung ausreichend kontrolliert werden, um einem Missbrauch der gesammelten Informationen vorzubeugen. In der Vergangenheit wurde diese Form des Datenschutzes fast ausschließlich durch die Absicherung interner Unternehmensstrukturen, wie etwa der eigenen Computersysteme und Datenbanken, erreicht. Insbesondere im industriellen Kontext sind die Nutzungsmodelle von Datenbeständen auf globaler Ebene jedoch so weit verzweigt, dass diese isolierte Sicht auf lokale Datenquellen nicht mehr ausreichend ist. Stattdessen werden im Rahmen zahlreicher moderner Anwendungsfälle sensible Informationen, wie etwa Geschäftsgeheimnisse oder personenbezogene Daten, mit anderen Akteuren ausgetauscht und müssen dabei vor missbräuchlicher Verwendung geschützt werden.

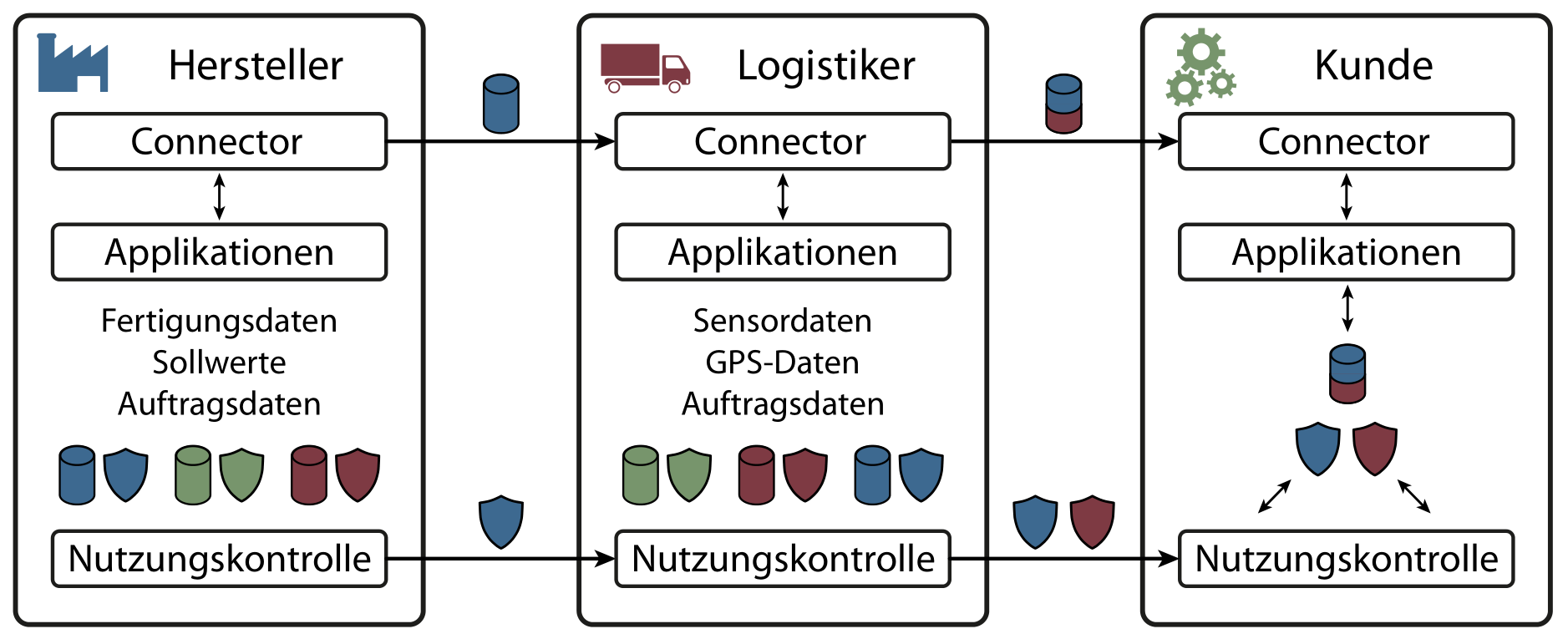

Um diese Art des Datenaustausches sicher zu gestalten und Datensouveränität auf einer technischen Ebene zu gewährleisten, werden immer häufiger Konzepte der verteilten Nutzungskontrolle (distributed usage control) eingesetzt. Bei dem Betrieb von Nutzungskontrollsystemen steht die kontinuierliche Überwachung von geschützten Daten im Vordergrund, selbst wenn diese bereits an andere Beteiligte weitergeleitet wurden. Dadurch können auch in stark vernetzten Umgebungen komplexe Nutzungsstrategien erzwungen werden, wie etwa zeitlich oder örtlich begrenzter Zugriff auf sensible Informationen. Für eine sichere Implementierung von Nutzungskontrollsystemen ist es nötig, die beteiligten Schutzkomponenten vor bösartigen Manipulationen zu schützen. Dazu werden in der Regel Maßnahmen des Trusted Computing verwendet, am häufigsten durch den Einsatz von Trusted Platform Modules (TPMs). In verteilten Systemen wird dieses Vorhaben allerdings durch die Tatsache erschwert, dass die betrachteten Angreifer oftmals eine umfangreiche Kontrolle über die technischen Systeme besitzen.

Das Ziel dieses Projektes ist es, die Vertrauenswürdigkeit von verteilten Nutzungskontrollsystemen durch umfassende technische Maßnahmen sicherzustellen. Dazu werden neue Konzepte und Technologien aus dem Bereich des Trusted Computing entwickelt. Insbesondere die Effektivität von entfernten Attestierungsverfahren zur Bewahrung von digitaler Souveränität steht im Fokus der Forschung. Ein solches Verfahren ermöglicht es Datengebern, die Vertrauenswürdigkeit der Schutzkomponenten zu verifizieren, bevor Daten freigegeben werden. Die resultierenden vertrauenswürdigen Nutzungskontrollsysteme können als Grundbaustein für nahezu beliebige Anwendungen eingesetzt werden, in denen Datenschutz und Vertrauenswürdigkeit durch umfassende technische Maßnahmen garantiert werden sollen.